Πίνακας περιεχομένων:

- Συγγραφέας Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-01-22 17:21.

Ο Νέσσος είναι μια απομακρυσμένη ασφάλεια έρευνα εργαλείο, το οποίο σαρώσεις έναν υπολογιστή και ειδοποιεί εάν ανακαλύψει τρωτά σημεία που θα μπορούσαν να χρησιμοποιήσουν οι κακόβουλοι χάκερ για να αποκτήσουν πρόσβαση σε οποιονδήποτε υπολογιστή έχετε συνδεθεί σε ένα δίκτυο.

Ομοίως, οι άνθρωποι ρωτούν, ποιες ευπάθειες σαρώνει ο Nessus;

Παραδείγματα τρωτών σημείων και εκθέσεων για τις οποίες μπορεί να σαρώσει η Nessus περιλαμβάνουν:

- Τρωτά σημεία που θα μπορούσαν να επιτρέψουν μη εξουσιοδοτημένο έλεγχο ή πρόσβαση σε ευαίσθητα δεδομένα ενός συστήματος.

- Λανθασμένη διαμόρφωση (π.χ. ανοιχτό αναμετάδοση αλληλογραφίας, ενημερώσεις κώδικα που λείπουν, κ.λπ.).

Γνωρίζετε επίσης, ποιο είναι το πλεονέκτημα της χρήσης Nessus; Υπάρχουν σημαντικές πλεονεκτήματα προς το Nessus σε πολλά άλλα προϊόντα αλλά υπάρχουν και μερικά μειονεκτήματα . Λήψη δεδομένων υψηλής απόδοσης με ελάχιστες επιπτώσεις αναφοράς αποτελεσμάτων στο δίκτυο. Επιβάλλει την κεντρική αρχιτεκτονική διακομιστή όπου όλες οι σαρώσεις πραγματοποιούνται από έναν μόνο διακομιστή. Χαμηλό κόστος ιδιοκτησίας.

Τότε, πώς εκτελείτε μια σάρωση ευπάθειας Nessus;

Πώς να: Εκτελέστε την πρώτη σας σάρωση ευπάθειας με το Nessus

- Βήμα 1: Δημιουργία σάρωσης. Αφού εγκαταστήσετε και εκκινήσετε το Nessus, είστε έτοιμοι να ξεκινήσετε τη σάρωση.

- Βήμα 2: Επιλέξτε ένα πρότυπο σάρωσης. Στη συνέχεια, κάντε κλικ στο πρότυπο σάρωσης που θέλετε να χρησιμοποιήσετε.

- Βήμα 3: Διαμορφώστε τις ρυθμίσεις σάρωσης.

- Βήμα 4: Προβολή των αποτελεσμάτων σας.

- Βήμα 5: Αναφορά των αποτελεσμάτων σας.

Πώς λειτουργεί ένας σαρωτής ευπάθειας;

ο σαρωτής ευπάθειας χρησιμοποιεί μια βάση δεδομένων για να συγκρίνει λεπτομέρειες σχετικά με την επιφάνεια επίθεσης στόχου. Η βάση δεδομένων αναφέρει γνωστά ελαττώματα, σφάλματα κωδικοποίησης, ανωμαλίες κατασκευής πακέτων, προεπιλεγμένες διαμορφώσεις και πιθανές διαδρομές σε ευαίσθητα δεδομένα που μπορούν να εκμεταλλευτούν οι εισβολείς.

Συνιστάται:

Ποιο μέρος του γραμμικού κώδικα διαβάζει ο σαρωτής;

Ένας σαρωτής barcode συνήθως αποτελείται από τρία διαφορετικά μέρη, συμπεριλαμβανομένου του συστήματος φωτισμού, του αισθητήρα και του αποκωδικοποιητή. Γενικά, ένας σαρωτής barcode «σαρώνει» τα ασπρόμαυρα στοιχεία του abarcode φωτίζοντας τον κωδικό με ένα κόκκινο φως, το οποίο στη συνέχεια μετατρέπεται σε αντίστοιχο κείμενο

Τι είναι η εσωτερική σάρωση ευπάθειας;

Εσωτερικές σαρώσεις ευπάθειας Η σάρωση ευπάθειας είναι η συστηματική αναγνώριση, ανάλυση και αναφορά τεχνικών τρωτών σημείων ασφαλείας που ενδέχεται να χρησιμοποιήσουν μη εξουσιοδοτημένα μέρη και άτομα για να εκμεταλλευτούν και να απειλήσουν την εμπιστευτικότητα, την ακεραιότητα και τη διαθεσιμότητα επιχειρηματικών και τεχνικών δεδομένων και πληροφοριών

Γιατί χρειαζόμαστε διαχείριση ευπάθειας;

Η διαχείριση ευπάθειας είναι η πρακτική της προληπτικής εύρεσης και διόρθωσης πιθανών αδυναμιών στην ασφάλεια δικτύου ενός οργανισμού. Ο βασικός στόχος είναι να εφαρμόσετε αυτές τις διορθώσεις προτού μπορέσει ο εισβολέας να τις χρησιμοποιήσει για να προκαλέσει παραβίαση της κυβερνοασφάλειας

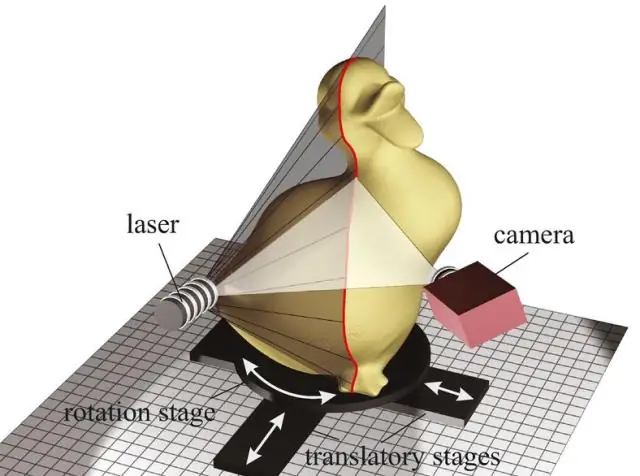

Πώς λειτουργεί ο τρισδιάστατος σαρωτής;

Τρισδιάστατη σάρωση με λέιζερ Ψηφιακή αποτύπωση του σχήματος του αντικειμένου χρησιμοποιώντας φως λέιζερ για να ληφθεί μια ψηφιακή αναπαράσταση του πραγματικού αντικειμένου. Με αυτή τη διαδικασία, μια κουκκίδα ή γραμμή λέιζερ προβάλλεται σε ένα αντικείμενο από τη συσκευή και ένας αισθητήρας μετρά την απόσταση από την επιφάνεια αυτού του αντικειμένου

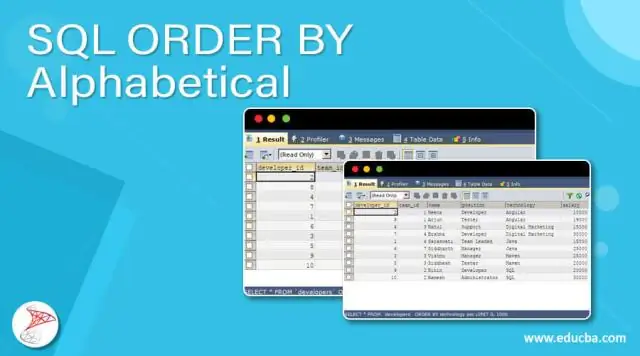

Τι κάνει η παραγγελία από κάνει στην SQL;

Ένας όρος ORDER BY στην SQL καθορίζει ότι μια πρόταση SQL SELECT επιστρέφει ένα σύνολο αποτελεσμάτων με τις σειρές να ταξινομούνται με βάση τις τιμές μιας ή περισσότερων στηλών. Τα κριτήρια ταξινόμησης δεν χρειάζεται να περιλαμβάνονται στο σύνολο αποτελεσμάτων