Πίνακας περιεχομένων:

- Συγγραφέας Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-06-01 05:07.

Οι επτά φάσεις μιας κυβερνοεπίθεσης

- Βήμα πρώτο - Αναγνώριση. Πριν από την εκτόξευση ενός επίθεση , οι χάκερ εντοπίζουν πρώτα έναν ευάλωτο στόχο και εξερευνούν τους καλύτερους τρόπους για να τον εκμεταλλευτούν.

- Βήμα δεύτερο - Οπλοποίηση.

- Βήμα τρίτο - Παράδοση.

- Βήμα τέταρτο - Εκμετάλλευση.

- Βήμα πέμπτο - Εγκατάσταση.

- Βήμα έκτο - Εντολή και έλεγχος.

- Βήμα έβδομο - Δράση με στόχο.

Ομοίως, ποια είναι τα στάδια μιας κυβερνοεπίθεσης;

Τα 6 στάδια μιας κακόβουλης κυβερνοεπίθεσης

- Αναγνώριση - Διαμόρφωση στρατηγικής επίθεσης.

- Σάρωση - Αναζήτηση για τρωτά σημεία.

- Exploit - Έναρξη της επίθεσης.

- Συντήρηση πρόσβασης - Συλλογή όσο το δυνατόν περισσότερων δεδομένων.

- Exfiltration - Υποκλοπή ευαίσθητων δεδομένων.

- Πρόληψη αναγνώρισης - Συγκάλυψη παρουσίας για διατήρηση της πρόσβασης.

Επίσης, ποιοι είναι οι 4 τύποι επιθέσεων στον κυβερνοχώρο; Top 10 πιο συνηθισμένοι τύποι κυβερνοεπιθέσεων

- Επιθέσεις άρνησης υπηρεσίας (DoS) και κατανεμημένων επιθέσεων άρνησης υπηρεσίας (DDoS).

- Επίθεση Man-in-the-Middle (MitM).

- Επιθέσεις phishing και spear phishing.

- Επίθεση με αυτοκίνητο.

- Επίθεση με κωδικό πρόσβασης.

- Επίθεση SQL injection.

- Επίθεση μεταξύ scripting (XSS).

- Επίθεση υποκλοπής.

Απλώς, ποιο είναι το πρώτο στάδιο μιας κυβερνοεπίθεσης;

Αναγνώριση: Κατά τη διάρκεια της πρώτο στάδιο απο επίθεση κύκλος ζωής, στον κυβερνοχώρο οι αντίπαλοι σχεδιάζουν προσεκτικά τη μέθοδο τους επίθεση . Ερευνούν, εντοπίζουν και επιλέγουν στόχους που θα τους επιτρέψουν να επιτύχουν τους στόχους τους. Οι εισβολείς συγκεντρώνουν πληροφορίες μέσω δημοσίως διαθέσιμων πηγών, όπως το Twitter, το LinkedIn και εταιρικοί ιστότοποι.

Τι συμβαίνει κατά το στάδιο της έρευνας μιας κυβερνοεπίθεσης;

ο στάδιο έρευνας Οι επιτιθέμενοι θα χρησιμοποιήσουν κάθε διαθέσιμο μέσο για να βρουν τεχνικές, διαδικαστικές ή φυσικές ευπάθειες τις οποίες μπορούν να επιχειρήσουν να εκμεταλλευτούν. Θα χρησιμοποιούν πληροφορίες ανοιχτού κώδικα όπως LinkedIn και Facebook, υπηρεσίες διαχείρισης/αναζήτησης ονομάτων τομέα και μέσα κοινωνικής δικτύωσης.

Συνιστάται:

Ποιες είναι οι φάσεις της μεθοδολογίας Scrum;

Η διαδικασία Scrum έχει γενικά τρεις ομάδες φάσεων: pregame, παιχνίδι και postgame. Κάθε ένα έχει ένα ευρύ σύνολο εργασιών που πρέπει να γίνουν. Αυτές οι τρεις φάσεις είναι λίγο διαφορετικές από άλλες μεθοδολογίες διαχείρισης έργου

Ποιες είναι οι φάσεις απόκρισης του περιστατικού;

Φάσεις απόκρισης σε περιστατικά. Η απόκριση σε περιστατικό συνήθως αναλύεται σε έξι φάσεις. προετοιμασία, ταυτοποίηση, περιορισμός, εκρίζωση, ανάκτηση και διδάγματα

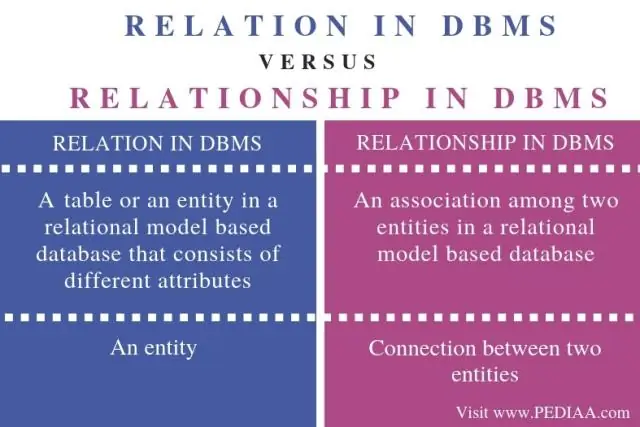

Ποια είναι η διαφορά μεταξύ μιας μονομερούς σχέσης μιας δυαδικής σχέσης και μιας τριμερούς σχέσης;

Μοναδική σχέση είναι όταν και οι δύο συμμετέχοντες στη σχέση είναι η ίδια οντότητα. Για παράδειγμα: Τα θέματα μπορεί να είναι προαπαιτούμενα για άλλα μαθήματα. Τριαδική σχέση είναι όταν τρεις οντότητες συμμετέχουν στη σχέση

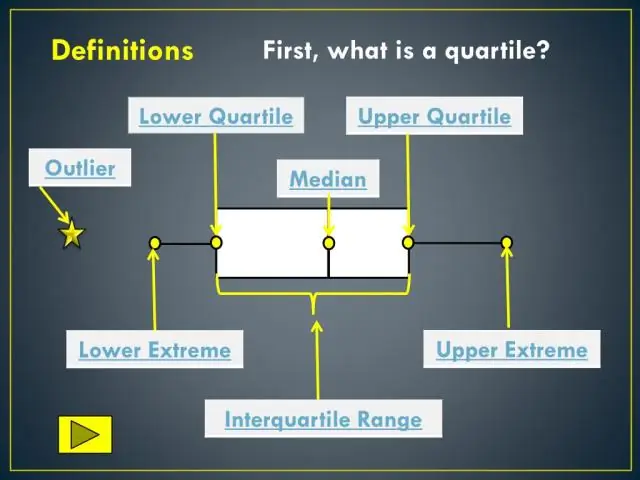

Ποια είναι η διαφορά μεταξύ μιας πλοκής κουτιού και μουστάκι και μιας πλοκής κουτιού;

Μια γραφική παράσταση κουτιού και μουστάκι (μερικές φορές ονομάζεται γραφική παράσταση κουτιού) είναι ένα γράφημα που παρουσιάζει πληροφορίες από μια σύνοψη πέντε αριθμών. Σε διάγραμμα κουτιού και μουστάκι: τα άκρα του κιβωτίου είναι τα άνω και κάτω τεταρτημόρια, επομένως το κουτί εκτείνεται στο εύρος των διατεταρτημορίων. η διάμεσος σημειώνεται με μια κάθετη γραμμή μέσα στο πλαίσιο

Ποιες είναι οι φάσεις εισβολής απειλών στον κυβερνοχώρο;

Υπάρχουν διάφορα στάδια που αφορούν την εισβολή στον κυβερνοχώρο είναι τα εξής: Recon. Εισβολή και απαρίθμηση. Εισαγωγή κακόβουλου λογισμικού και πλευρική κίνηση