- Συγγραφέας Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-01-22 17:22.

Όλα τα δεδομένα αποστέλλονται ως καθαρό κείμενο που μπορεί εύκολα να μυριστεί. IMAP ( Πρωτόκολλο πρόσβασης μηνυμάτων στο Διαδίκτυο )− IMAP είναι ίδιο με το SMTP στις λειτουργίες του, αλλά είναι εξαιρετικά ευάλωτο στο sniffing. Telnet − Telnet στέλνει τα πάντα (όνομα χρήστη, κωδικούς πρόσβασης, πληκτρολογήσεις) μέσω του δικτύου ως καθαρό κείμενο και, ως εκ τούτου, μπορεί εύκολα να τα μυρίσει.

Ομοίως, τι είναι το sniffing στην ασφάλεια;

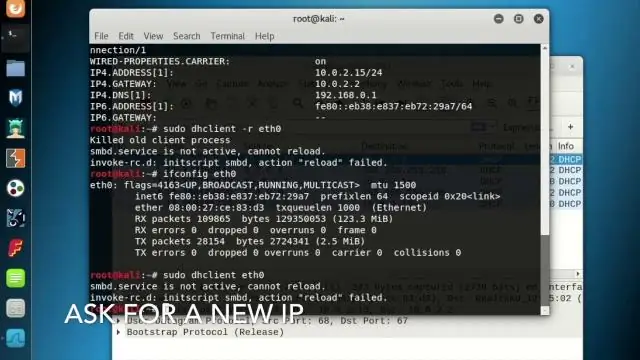

Μυρίζοντας είναι μια διαδικασία παρακολούθησης και σύλληψης όλων των πακέτων δεδομένων που διέρχονται από ένα δεδομένο δίκτυο. Τα Sniffers χρησιμοποιούνται από τον διαχειριστή δικτύου/συστήματος για την παρακολούθηση και αντιμετώπιση προβλημάτων της κυκλοφορίας δικτύου. Οι εισβολείς χρησιμοποιούν sniffer για να συλλάβουν πακέτα δεδομένων που περιέχουν ευαίσθητες πληροφορίες, όπως κωδικό πρόσβασης, πληροφορίες λογαριασμού κ.λπ.

είναι ανιχνεύσιμο το sniffing πακέτων; Εάν το σύστημα εκτελεί το οσονούπω , η διασύνδεσή του θα είναι σε ακατάλληλη λειτουργία. Η δοκιμή λειτουργεί ως εξής: Στείλτε ένα ping με τη σωστή διεύθυνση IP στο δίκτυο αλλά με λάθος διεύθυνση macaddress. ο μυρίζοντας ο οικοδεσπότης κάνει το μυρίζοντας με διεπαφή που έχει ενεργοποιημένο το TCP/IP, και επομένως είναι σε θέση να απαντήσει στο ICMP πακέτο.

Τότε, τι μυρίζει DNS;

DNS Η πλαστογράφηση είναι μια μορφή παραβίασης ασφάλειας υπολογιστή κατά την οποία εισάγονται κατεστραμμένα δεδομένα συστήματος ονομάτων τομέα στο DNS cache του επιλύτη, με αποτέλεσμα ο διακομιστής ονομάτων να επιστρέψει μια λανθασμένη εγγραφή αποτελεσμάτων. Αυτό έχει ως αποτέλεσμα την εκτροπή της κυκλοφορίας στον υπολογιστή του εισβολέα (πηγή Wikipedia)

Τι είναι το sniffing και το spoofing;

Παραπλάνηση και Μυρίζοντας είναι είδη κυβερνοεπιθέσεων. Με απλά λόγια, Παραπλάνηση σημαίνει να προσποιούμαι κάποιον άλλον. Μυρίζοντας σημαίνει να ακούς παράνομα τη συνομιλία του άλλου.

Συνιστάται:

Ποια είναι τα συστήματα πληροφοριών που είναι ευάλωτα σε σφάλματα καταστροφής και κατάχρηση;

Το πληροφοριακό σύστημα είναι ευάλωτο σε καταστροφή, σφάλματα και κατάχρηση επειδή είναι ένας τύπος ψηφιακών δεδομένων. Είναι επίσης πιο ευάλωτο επειδή είναι σχεδόν ανοιχτό σε οποιονδήποτε. Οι χάκερ μπορούν να εξαπολύσουν επιθέσεις άρνησης υπηρεσίας (DoS) ή να διεισδύσουν σε εταιρικά δίκτυα, προκαλώντας σοβαρές διακοπές του συστήματος

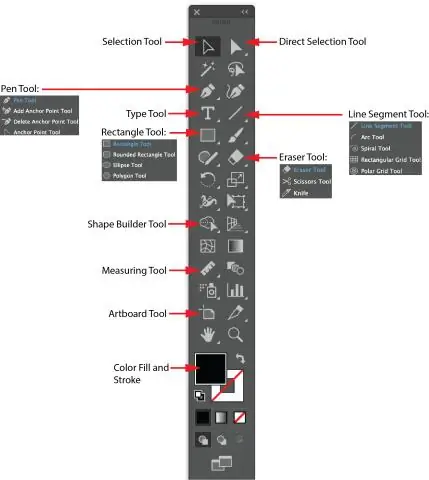

Ποια είναι τα πιο σημαντικά εργαλεία στο Adobe Illustrator;

10 Εργαλεία Illustrator που κάθε σχεδιαστής πρέπει να χρησιμοποιεί το πλαίσιο ευθυγράμμισης. Το Πάνελ Pathfinder. Ο πίνακας στρωμάτων. Ο πίνακας Artboards. The Clipping Mask. The Offset Path. Το εργαλείο Blend. Ο χαρακας

Ποια πρωτόκολλα χρησιμοποιούνται στο Διαδίκτυο για τη μετάδοση ιστοσελίδων από διακομιστές Ιστού;

Το πρωτόκολλο μεταφοράς υπερκειμένου (HTTP) χρησιμοποιείται από διακομιστές Ιστού και προγράμματα περιήγησης για τη μετάδοση ιστοσελίδων μέσω του Διαδικτύου

Τι είναι το packet sniffing στο Wireshark;

Γνωρίστε το Wireshark. Το Wireshark είναι ένα εργαλείο ανίχνευσης πακέτων, ένας αναλυτής πακέτων δικτύου. Η βασική του λειτουργία είναι να λάβει μια σύνδεση στο Διαδίκτυο -ή οποιαδήποτε σύνδεση δικτύου πραγματικά- και να καταχωρήσει τα πακέτα που ταξιδεύουν πέρα δώθε σε αυτό. Σας δίνει τα πάντα: packetorigin και προορισμό, περιεχόμενο, πρωτόκολλα, μηνύματα

Ποια τεχνική χρησιμοποιείται σε πρωτόκολλα προσανατολισμένα στα byte;

Η γέμιση byte χρησιμοποιείται σε πρωτόκολλα προσανατολισμένα στα byte και η γέμιση bit χρησιμοποιείται σε πρωτόκολλα προσανατολισμένα σε bit