- Συγγραφέας Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-01-22 17:22.

Εργαλεία αξιολόγησης ευπάθειας έχουν σχεδιαστεί για αυτόματη σάρωση για νέες και υπάρχουσες απειλές που μπορούν να στοχεύσουν την εφαρμογή σας. Τύποι εργαλεία περιλαμβάνουν: Σαρωτές εφαρμογών Ιστού που δοκιμάζουν και προσομοιώνουν γνωστά μοτίβα επίθεσης. Σαρωτές πρωτοκόλλου που αναζητούν ευάλωτα πρωτόκολλα, θύρες και υπηρεσίες δικτύου.

Ομοίως, οι άνθρωποι ρωτούν, ποιος είναι ο σκοπός μιας αξιολόγησης τρωτότητας;

ΕΝΑ αξιολόγηση της ευπάθειας είναι η διαδικασία καθορισμού, προσδιορισμού, ταξινόμησης και ιεράρχησης τρωτά σημεία σε συστήματα υπολογιστών, εφαρμογές και υποδομές δικτύου και παρέχοντας στον οργανισμό που το κάνει εκτίμηση με τις απαραίτητες γνώσεις, επίγνωση και υπόβαθρο κινδύνου για την κατανόηση των απειλών

Ομοίως, ποιο είναι ένα κοινό εργαλείο αξιολόγησης τρωτότητας που χρησιμοποιείται σήμερα; Nessus Professional Nessus εργαλείο είναι επώνυμο και κατοχυρωμένο με δίπλωμα ευρεσιτεχνίας σαρωτής ευπάθειας δημιουργήθηκε από το Tenable Network Ασφάλεια . Έχει εγκατασταθεί και μεταχειρισμένος από εκατομμύρια χρήστες σε όλο τον κόσμο για την αξιολόγηση τρωτότητας , ζητήματα διαμόρφωσης κ.λπ.

Επίσης, ποιος είναι ο σκοπός της ευπάθειας;

Τρωτό Η αξιολόγηση βοηθά στην κατανόηση των γκρίζων ζωνών για την αύξηση του επιπέδου ασφάλειας των δεδομένων συστημάτων. Οι κυβερνοεγκληματίες στοχεύουν υπολογιστές, θύρες και συστήματα δικτύου με σαφήνεια στόχος . Τρέξιμο α τρωτό Η αξιολόγηση μας δίνει τη δυνατότητα να κατανοήσουμε το δίκτυο και τα συστήματα με τον τρόπο που τα βλέπουν αυτοί οι διαδικτυακοί εισβολείς.

Πώς λειτουργούν τα εργαλεία αξιολόγησης τρωτότητας;

ο σαρωτής ευπάθειας χρησιμοποιεί μια βάση δεδομένων για να συγκρίνει λεπτομέρειες σχετικά με την επιφάνεια επίθεσης στόχου. Η βάση δεδομένων αναφέρει γνωστά ελαττώματα, σφάλματα κωδικοποίησης, ανωμαλίες κατασκευής πακέτων, προεπιλεγμένες διαμορφώσεις και πιθανές διαδρομές σε ευαίσθητα δεδομένα που μπορούν να εκμεταλλευτούν οι εισβολείς.

Συνιστάται:

Ποιος είναι ο σκοπός της ανάλυσης και του σχεδιασμού του συστήματος;

Ανάλυση Συστημάτων Η ανάλυση συστήματος πραγματοποιείται με σκοπό τη μελέτη ενός συστήματος ή τμημάτων του προκειμένου να προσδιοριστούν οι στόχοι του. Είναι μια τεχνική επίλυσης προβλημάτων που βελτιώνει το σύστημα και διασφαλίζει ότι όλα τα στοιχεία του συστήματος λειτουργούν αποτελεσματικά για να επιτύχουν το σκοπό τους

Ποιος είναι ο σκοπός των οριοθέτων σε ένα όνομα αρχείου κειμένου δύο κοινά οριοθέτες αρχείων κειμένου;

Ένα οριοθετημένο αρχείο κειμένου είναι ένα αρχείο κειμένου που χρησιμοποιείται για την αποθήκευση δεδομένων, στο οποίο κάθε γραμμή αντιπροσωπεύει ένα μεμονωμένο βιβλίο, εταιρεία ή άλλο πράγμα και κάθε γραμμή έχει πεδία που χωρίζονται από τον οριοθέτη

Ποιος είναι ο σκοπός των Windows Deployment Services;

Οι Υπηρεσίες ανάπτυξης των Windows είναι ένας ρόλος διακομιστή που δίνει στους διαχειριστές τη δυνατότητα να αναπτύξουν τα λειτουργικά συστήματα των Windows εξ αποστάσεως. Το WDS μπορεί να χρησιμοποιηθεί για εγκαταστάσεις που βασίζονται σε δίκτυο για τη ρύθμιση νέων υπολογιστών, ώστε οι διαχειριστές να μην χρειάζεται να εγκαταστήσουν απευθείας κάθε λειτουργικό σύστημα (OS)

Ποιος είναι ο σκοπός των προθεμάτων και των επιθημάτων;

Το πρόθεμα είναι μια ομάδα γραμμάτων (ή ένα επίθεμα) που προστίθεται στην αρχή μιας λέξης και ένα επίθημα είναι το ανάθεμα που προστίθεται στο τέλος μιας λέξης. Τα προθέματα τροποποιούν τη σημασία μιας λέξης. Μπορούν να κάνουν μια λέξη αρνητική, να δείξουν επανάληψη ή να υποδείξουν γνώμη. Ορισμένα επιθέματα προσθέτουν ή αλλάζουν τη σημασία μιας λέξης

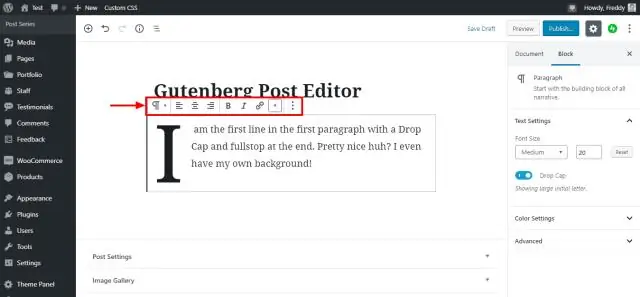

Τι είναι η τυπική γραμμή εργαλείων και η γραμμή εργαλείων μορφοποίησης;

Γραμμές εργαλείων Standard και Formatting Περιέχει κουμπιά που αντιπροσωπεύουν εντολές όπως New, Open, Save και Print. Η γραμμή εργαλείων Μορφοποίηση βρίσκεται από προεπιλογή δίπλα στην Τυπική γραμμή εργαλείων. Περιέχει κουμπιά που αντιπροσωπεύουν εντολές τροποποίησης κειμένου, όπως γραμματοσειρά, μέγεθος κειμένου, έντονη γραφή, αρίθμηση και κουκκίδες