Πίνακας περιεχομένων:

- Συγγραφέας Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-01-22 17:21.

Θα αρχή με πολύ απλά μεθόδους όπως να ρωτάς «τι είναι δικό σου μοντέλο απειλής ; και καταιγισμός ιδεών για απειλές . Αυτά μπορούν να λειτουργήσουν για έναν ειδικό σε θέματα ασφάλειας και μπορεί να λειτουργήσουν για εσάς. Από εκεί, θα μάθετε για τρία στρατηγικές για μοντελοποίηση απειλών : εστίαση σε περιουσιακά στοιχεία, εστίαση σε εισβολείς και εστίαση στο λογισμικό.

Στη συνέχεια, μπορεί επίσης να αναρωτηθεί κανείς, γιατί δημιουργούμε μοντέλα απειλών;

Ο σκοπός του μοντελοποίηση απειλών είναι να παρέχει στους αμυνόμενους μια συστηματική ανάλυση για τα στοιχεία ελέγχου ή άμυνες που πρέπει να συμπεριληφθούν, δεδομένης της φύσης του συστήματος, του προφίλ του πιθανού επιτιθέμενου, των πιο πιθανών διανυσμάτων επίθεσης και των στοιχείων που επιθυμεί περισσότερο ένας εισβολέας.

Επίσης, τι είναι η μοντελοποίηση κινδύνου απειλής; Μοντελοποίηση κινδύνου απειλής , που περιλαμβάνει τον προσδιορισμό, τον ποσοτικό προσδιορισμό και την αντιμετώπιση της ασφάλειας κινδύνους που σχετίζεται με συστήματα πληροφορικής, αποτελεί μεγάλο μέρος της δουλειάς για τους επαγγελματίες ασφαλείας. Ευτυχώς πολυάριθμοι μοντέλα κινδύνου απειλής έχει αναπτυχθεί.

Ομοίως, ερωτάται, πώς αναπτύσσετε ένα μοντέλο απειλής;

Αυτά τα βήματα είναι:

- Προσδιορίστε τους στόχους ασφαλείας. Οι σαφείς στόχοι σάς βοηθούν να εστιάσετε τη δραστηριότητα μοντελοποίησης απειλών και να καθορίσετε πόση προσπάθεια θα ξοδέψετε στα επόμενα βήματα.

- Δημιουργήστε μια επισκόπηση εφαρμογής.

- Αποσυνθέστε την αίτησή σας.

- Προσδιορίστε τις απειλές.

- Προσδιορίστε τα τρωτά σημεία.

Τι είναι το προφίλ απειλής;

ΕΝΑ προφίλ απειλών περιλαμβάνει πληροφορίες για κρίσιμα περιουσιακά στοιχεία, απειλή ηθοποιοί και απειλή σενάρια. Μιας οργάνωσης προφίλ απειλών περιλαμβάνει όλα αυτά απειλή πληροφορίες και παρουσιάζει μια σαφή και λεπτομερή απεικόνιση του τρόπου με τον οποίο κάθε ένα από αυτά τα συστατικά χρησιμοποιούνται μαζί.

Συνιστάται:

Ποιοι είναι οι τρόποι επίτευξης συγχρονισμού στο iOS;

Υπάρχουν τρεις τρόποι για την επίτευξη ταυτόχρονης λειτουργίας στο iOS: Τα νήματα. Ουρές αποστολής. Ουρές λειτουργίας

Ποιοι είναι οι τρεις διαφορετικοί τρόποι για να διαμορφώσετε τα στοιχεία στο react;

Φαίνεται ότι υπάρχουν περίπου οκτώ διαφορετικοί τρόποι διαμόρφωσης στοιχείων React JS που χρησιμοποιούνται ευρέως στη βιομηχανία για εργασίες σε επίπεδο παραγωγής: Inline CSS. Κανονικό CSS. CSS σε JS. Στοιχεία με στυλ. Ενότητες CSS. Sass & SCSS. Πιο λιγο. Στυλοποιό

Ποιοι είναι οι 4 διαφορετικοί τρόποι για να επικυρώσετε μια αξίωση ταυτότητας;

Ο έλεγχος ταυτότητας τεσσάρων παραγόντων (4FA) είναι η χρήση τεσσάρων τύπων διαπιστευτηρίων επιβεβαίωσης ταυτότητας, που συνήθως κατηγοριοποιούνται ως παράγοντες γνώσης, κατοχής, εγγενούς και τοποθεσίας. Ο έλεγχος ταυτότητας τεσσάρων παραγόντων είναι ένα νεότερο παράδειγμα ασφάλειας από τον έλεγχο ταυτότητας δύο παραγόντων ή τριών παραγόντων

Τι είναι το Modeling απειλών στην ασφάλεια στον κυβερνοχώρο;

Η μοντελοποίηση απειλών είναι μια διαδικασία για τη βελτιστοποίηση της ασφάλειας του δικτύου με τον εντοπισμό στόχων και τρωτών σημείων και στη συνέχεια ορίζοντας αντίμετρα για την πρόληψη ή τον μετριασμό των επιπτώσεων των απειλών στο σύστημα

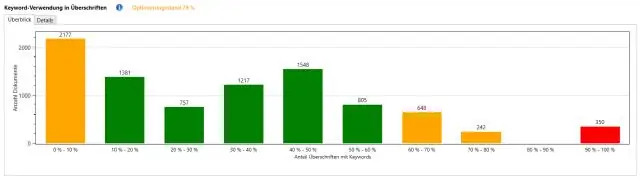

Ποιοι είναι οι τομείς στους οποίους μπορείτε να χρησιμοποιήσετε τις λέξεις-κλειδιά σας για τη βελτιστοποίηση της κατάταξης του ιστότοπου;

Ένα από τα πιο σημαντικά σημεία για τη βελτιστοποίηση της χρήσης των λέξεων-κλειδιών SEO είναι το περιεχόμενό σας. Για καλύτερη κατάταξη ιστοσελίδων, θα πρέπει να χρησιμοποιήσετε τις λέξεις-κλειδιά στους ακόλουθους τομείς: Λέξη-κλειδί στη διεύθυνση URL ιστότοπου. Λέξη-κλειδί στον τίτλο του ιστότοπου. Λέξη-κλειδί στη μετα-ετικέτα. Λέξη-κλειδί στο περιεχόμενο της ιστοσελίδας. Πυκνότητα λέξης-κλειδιού στο σώμα κειμένου. Λέξεις-κλειδιά στους τίτλους