Πίνακας περιεχομένων:

- Συγγραφέας Lynn Donovan [email protected].

- Public 2024-01-18 08:23.

- Τελευταία τροποποίηση 2025-01-22 17:22.

Οι πιο κοινές ευπάθειες ασφαλείας λογισμικού περιλαμβάνουν:

- Λείπει κρυπτογράφηση δεδομένων.

- OS ένεση εντολής.

- SQL injection.

- Υπερχείλιση buffer.

- Λείπει έλεγχος ταυτότητας για κρίσιμη λειτουργία.

- Λείπει η εξουσιοδότηση.

- Απεριόριστη μεταφόρτωση επικίνδυνων τύπων αρχείων.

- Εξάρτηση από μη αξιόπιστες εισροές σε μια απόφαση ασφάλειας.

Απλώς, ποιοι είναι οι 4 κύριοι τύποι ευπάθειας;

Τύποι τρωτών σημείων - Φυσική, Κοινωνική, Οικονομική, Συμπεριφορά Τρωτό | Μελέτες Παρακολούθησης και Αξιολόγησης.

Επιπλέον, τι είναι τα τρωτά σημεία του συστήματος; Τρωτό είναι ένας όρος κυβερνοασφάλειας που αναφέρεται σε ελάττωμα του α Σύστημα που μπορεί να το αφήσει ανοιχτό για επίθεση. ΕΝΑ τρωτό μπορεί επίσης να αναφέρεται σε οποιοδήποτε είδος αδυναμίας σε έναν υπολογιστή Σύστημα η ίδια, σε ένα σύνολο διαδικασιών ή σε οτιδήποτε αφήνει την ασφάλεια των πληροφοριών εκτεθειμένη σε απειλή.

Επομένως, ποιοι είναι οι 4 κύριοι τύποι ευπάθειας στην ασφάλεια στον κυβερνοχώρο;

Ευπάθεια στην ασφάλεια του υπολογιστή μπορεί να βλάψει πέντε είδη κινητών αξιών συστήματος που περιλαμβάνουν: Αξιοπιστία, εμπιστευτικότητα, ολότητα, χρηστικότητα και αναμφισβήτητο.

Ποια είναι μερικά παραδείγματα τρωτών σημείων;

Άλλα παραδείγματα ευπάθειας περιλαμβάνουν τα εξής:

- Μια αδυναμία σε ένα τείχος προστασίας που επιτρέπει στους χάκερ να εισέλθουν σε ένα δίκτυο υπολογιστών.

- Ξεκλείδωτες πόρτες σε επιχειρήσεις ή/και.

- Έλλειψη καμερών ασφαλείας.

Συνιστάται:

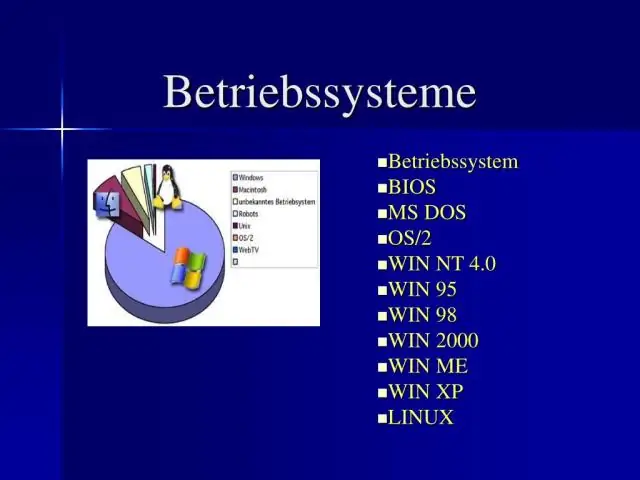

Ποιοι είναι οι στόχοι και οι λειτουργίες του λειτουργικού συστήματος;

Ένα λειτουργικό σύστημα έχει τρεις κύριες λειτουργίες: (1) διαχείριση των πόρων του υπολογιστή, όπως η κεντρική μονάδα επεξεργασίας, η μνήμη, οι μονάδες δίσκου και οι εκτυπωτές, (2) η δημιουργία διεπαφής χρήστη και (3) η εκτέλεση και η παροχή υπηρεσιών για λογισμικό εφαρμογών

Ποια είναι ορισμένα τρωτά σημεία που σχετίζονται με την ύπαρξη ασύρματου LAN;

Οι δέκα πιο κρίσιμες ευπάθειες ασύρματης και κινητής τηλεφωνίας Προεπιλεγμένοι δρομολογητές WiFi. Από προεπιλογή, οι ασύρματοι δρομολογητές αποστέλλονται σε μη ασφαλή κατάσταση. Rogue Access Points. Ασύρματη μηδενική διαμόρφωση. Εκμεταλλεύσεις Bluetooth. Αδυναμίες WEP. Εκκαθάριση κωδικών πρόσβασης κρυπτογράφησης κειμένου. Κακόβουλος κώδικας. Αυτόματη εκτέλεση

Ποια είναι τα διαφορετικά χαρακτηριστικά του λειτουργικού συστήματος;

Ακολουθεί μια λίστα που συνήθως απαντώνται σημαντικά χαρακτηριστικά ενός λειτουργικού συστήματος: Προστατευμένη λειτουργία και λειτουργία επόπτη. Επιτρέπει την πρόσβαση στο δίσκο και τα συστήματα αρχείων Προγράμματα οδήγησης συσκευών Ασφάλεια δικτύου. Εκτέλεση Προγράμματος. Διαχείριση μνήμης Εικονική μνήμη Multitasking. Χειρισμός λειτουργιών I/O. Χειρισμός του συστήματος αρχείων

Ποιο είναι το γνωστό εργαλείο για τη σάρωση για τρωτά σημεία;

Το εργαλείο Nessus είναι ένας επώνυμος και κατοχυρωμένος με δίπλωμα ευρεσιτεχνίας σαρωτής ευπάθειας που δημιουργήθηκε από την Tenable Network Security. Έχει εγκατασταθεί και χρησιμοποιηθεί από εκατομμύρια χρήστες σε όλο τον κόσμο για αξιολόγηση ευπάθειας, ζητήματα διαμόρφωσης κ.λπ

Τι εργαλείο μπορείτε να χρησιμοποιήσετε για να ανακαλύψετε τρωτά σημεία ή επικίνδυνες εσφαλμένες διαμορφώσεις στα συστήματα και το δίκτυό σας;

Ο σαρωτής ευπάθειας είναι ένα εργαλείο που θα σαρώσει ένα δίκτυο και συστήματα που αναζητούν τρωτά σημεία ή εσφαλμένες διαμορφώσεις που αντιπροσωπεύουν κίνδυνο ασφάλειας