Πίνακας περιεχομένων:

- Συγγραφέας Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-01-22 17:22.

ΕΝΑ τρωτό ερευνητής είναι ένα εργαλείο ότι θα σάρωση α δίκτυο και συστήματα ψάχνω τρωτά σημεία ή εσφαλμένες διαμορφώσεις που αντιπροσωπεύουν κίνδυνο για την ασφάλεια.

Εκτός από αυτό, ποιο από τα εργαλεία ευπάθειας έχετε χρησιμοποιήσει στο δίκτυό σας;

Οι καλύτεροι σαρωτές ευπάθειας δικτύου

- SolarWinds Network Configuration Manager (ΔΩΡΕΑΝ ΔΟΚΙΜΗ)

- ManageEngine Vulnerability Manager Plus (ΔΩΡΕΑΝ ΔΟΚΙΜΗ)

- Παρακολούθηση ευπάθειας δικτύου Paessler με PRTG (ΔΩΡΕΑΝ ΔΟΚΙΜΗ)

- OpenVAS.

- Microsoft Baseline Security Analyzer.

- Retina Network Scanner Community Edition.

Στη συνέχεια, το ερώτημα είναι, ποια είναι τα τρωτά σημεία Πώς τα αναγνωρίζετε; τρωτά σημεία είναι συγκεκριμένες οδοί που μπορούν να εκμεταλλευτούν οι παράγοντες απειλών προς το επίθεση σε ένα στοιχείο πληροφοριών. Μπορεί να είναι αναγνωρισθείς βάζοντας μια ομάδα ατόμων με διαφορετικό υπόβαθρο να κάνει καταιγισμό ιδεών σχετικά με όλες τις πιθανές απειλές και τρόπους ανάκτησης των πληροφοριών.

Με αυτόν τον τρόπο, πώς εντοπίζετε τις απειλές και τα τρωτά σημεία σε μια υποδομή πληροφορικής;

Βασικές Ενέργειες

- Κατανοήστε τις κοινές επιθέσεις. Οι επιθέσεις στο δίκτυό σας και μέσα στο δίκτυό σας έρχονται σε πολλές διαφορετικές ποικιλίες.

- Καταγράψτε τα τρωτά σημεία σας. Δημιουργήστε μια πλήρη λίστα πιθανών τρωτών σημείων.

- Χρησιμοποιήστε εργαλεία σάρωσης ευπάθειας. Υπάρχουν πολλά εργαλεία για τον έλεγχο της υπάρχουσας κατάστασης ασφαλείας του δικτύου σας.

- Αξιολογήστε τους κινδύνους.

Ποιο είναι το πρώτο βήμα για τη διενέργεια αξιολόγησης κινδύνου ασφαλείας;

ο το πρώτο βήμα στο εκτίμηση κινδύνου Η διαδικασία είναι να εκχωρήσουμε μια αξία/βάρος σε κάθε αναγνωρισμένο περιουσιακό στοιχείο, ώστε να μπορούμε να τα ταξινομήσουμε σε σχέση με την αξία που κάθε περιουσιακό στοιχείο προσθέτει στον οργανισμό.

- Ποια περιουσιακά στοιχεία πρέπει να προστατεύσουμε;

- Πώς απειλούνται αυτά τα περιουσιακά στοιχεία;

- Τι μπορούμε να κάνουμε για να αντιμετωπίσουμε αυτές τις απειλές;

Συνιστάται:

Ποια είναι ορισμένα τρωτά σημεία που σχετίζονται με την ύπαρξη ασύρματου LAN;

Οι δέκα πιο κρίσιμες ευπάθειες ασύρματης και κινητής τηλεφωνίας Προεπιλεγμένοι δρομολογητές WiFi. Από προεπιλογή, οι ασύρματοι δρομολογητές αποστέλλονται σε μη ασφαλή κατάσταση. Rogue Access Points. Ασύρματη μηδενική διαμόρφωση. Εκμεταλλεύσεις Bluetooth. Αδυναμίες WEP. Εκκαθάριση κωδικών πρόσβασης κρυπτογράφησης κειμένου. Κακόβουλος κώδικας. Αυτόματη εκτέλεση

Ποιο είναι το γνωστό εργαλείο για τη σάρωση για τρωτά σημεία;

Το εργαλείο Nessus είναι ένας επώνυμος και κατοχυρωμένος με δίπλωμα ευρεσιτεχνίας σαρωτής ευπάθειας που δημιουργήθηκε από την Tenable Network Security. Έχει εγκατασταθεί και χρησιμοποιηθεί από εκατομμύρια χρήστες σε όλο τον κόσμο για αξιολόγηση ευπάθειας, ζητήματα διαμόρφωσης κ.λπ

Πώς οι απειλές μπορούν να προκαλέσουν τρωτά σημεία;

Συνήθη παραδείγματα τρωτών σημείων περιλαμβάνουν: Έλλειψη σωστού ελέγχου πρόσβασης κτιρίου. Έγχυση SQL Scripting μεταξύ τοποθεσιών (XSS). Μετάδοση καθαρού κειμένου ευαίσθητων δεδομένων. Αποτυχία ελέγχου εξουσιοδότησης για ευαίσθητους πόρους. Αποτυχία κρυπτογράφησης ευαίσθητων δεδομένων σε κατάσταση ηρεμίας

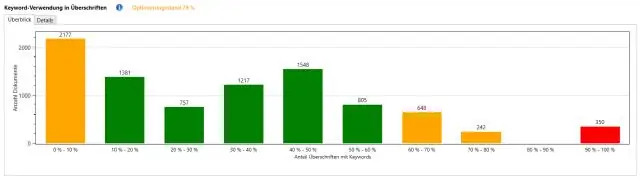

Ποιοι είναι οι τομείς στους οποίους μπορείτε να χρησιμοποιήσετε τις λέξεις-κλειδιά σας για τη βελτιστοποίηση της κατάταξης του ιστότοπου;

Ένα από τα πιο σημαντικά σημεία για τη βελτιστοποίηση της χρήσης των λέξεων-κλειδιών SEO είναι το περιεχόμενό σας. Για καλύτερη κατάταξη ιστοσελίδων, θα πρέπει να χρησιμοποιήσετε τις λέξεις-κλειδιά στους ακόλουθους τομείς: Λέξη-κλειδί στη διεύθυνση URL ιστότοπου. Λέξη-κλειδί στον τίτλο του ιστότοπου. Λέξη-κλειδί στη μετα-ετικέτα. Λέξη-κλειδί στο περιεχόμενο της ιστοσελίδας. Πυκνότητα λέξης-κλειδιού στο σώμα κειμένου. Λέξεις-κλειδιά στους τίτλους

Ποια είναι τα πέντε κορυφαία τρωτά σημεία του λειτουργικού σας συστήματος;

Τα πιο κοινά τρωτά σημεία ασφαλείας λογισμικού περιλαμβάνουν: Λείπει κρυπτογράφηση δεδομένων. Έγχυση εντολών λειτουργικού συστήματος. SQL injection. Υπερχείλιση buffer. Λείπει έλεγχος ταυτότητας για κρίσιμη λειτουργία. Λείπει η εξουσιοδότηση. Απεριόριστη μεταφόρτωση επικίνδυνων τύπων αρχείων. Εξάρτηση από μη αξιόπιστες εισροές σε μια απόφαση ασφαλείας