Πίνακας περιεχομένων:

- Συγγραφέας Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-06-01 05:07.

7 Βέλτιστες πρακτικές για την ασφάλεια βάσεων δεδομένων

- Εξασφαλίστε τη φυσική ασφάλεια βάσης δεδομένων .

- Χρησιμοποιήστε web εφαρμογή και βάση δεδομένων τείχη προστασίας.

- Σκληρώστε το βάση δεδομένων στο μέγιστο δυνατό βαθμό.

- Κρυπτογραφήστε τα δεδομένα σας.

- Ελαχιστοποιήστε την τιμή του βάσεις δεδομένων .

- Διαχειρίζονται βάση δεδομένων πρόσβαση στενά.

- Έλεγχος και παρακολούθηση βάση δεδομένων δραστηριότητα.

Γνωρίζετε επίσης, τι χρησιμοποιείται για την ασφάλεια της βάσης δεδομένων;

Βασικα, ασφάλεια βάσης δεδομένων είναι οποιαδήποτε μορφή ασφάλεια που χρησιμοποιείται προστατεύω βάσεις δεδομένων και τις πληροφορίες που περιέχουν από συμβιβασμό. Παραδείγματα για το πώς μπορούν να προστατευτούν τα αποθηκευμένα δεδομένα περιλαμβάνουν: Λογισμικό - λογισμικό είναι μεταχειρισμένος για να διασφαλιστεί ότι οι άνθρωποι δεν μπορούν να αποκτήσουν πρόσβαση στο βάση δεδομένων μέσω ιών, πειρατείας ή οποιασδήποτε παρόμοιας διαδικασίας.

Δεύτερον, ποια είναι τα 5 βασικά βήματα που βοηθούν στη διασφάλιση της ασφάλειας της βάσης δεδομένων; Ακολουθούν πέντε πράγματα που μπορείτε να κάνετε για να διατηρήσετε τις πληροφορίες της εταιρείας και των πελατών σας ασφαλείς και ασφαλείς.

- Να έχετε ασφαλείς κωδικούς πρόσβασης. Τα πιο εξελιγμένα συστήματα στη Γη δεν μπορούν να προστατεύσουν από έναν κακό κωδικό πρόσβασης.

- Κρυπτογραφήστε τη βάση δεδομένων σας.

- Μην δείχνετε στους ανθρώπους την κερκόπορτα.

- Τμηματοποιήστε τη βάση δεδομένων σας.

- Παρακολουθήστε και ελέγξτε τη βάση δεδομένων σας.

Γνωρίζετε επίσης, τι είναι η ασφάλεια σε επίπεδο βάσης δεδομένων;

Ασφάλεια βάσης δεδομένων αναφέρεται στα διάφορα μέτρα που λαμβάνουν οι οργανισμοί για να τους εξασφαλίσουν βάσεις δεδομένων προστατεύονται από εσωτερικές και εξωτερικές απειλές. Ασφάλεια βάσης δεδομένων περιλαμβάνει την προστασία του βάση δεδομένων τον εαυτό του, τα δεδομένα που περιέχει, του βάση δεδομένων σύστημα διαχείρισης και τις διάφορες εφαρμογές που έχουν πρόσβαση σε αυτό.

Ποιοι είναι οι 2 τύποι ασφάλειας που εφαρμόζονται σε μια βάση δεδομένων;

Πολλά επίπεδα και τύποι ελέγχου ασφάλειας πληροφοριών είναι κατάλληλα για βάσεις δεδομένων, όπως:

- Έλεγχος πρόσβασης.

- Έλεγχος.

- Αυθεντικοποίηση.

- Κρυπτογράφηση.

- Έλεγχοι ακεραιότητας.

- Αντίγραφα ασφαλείας.

- Ασφάλεια εφαρμογής.

- Στατιστική μέθοδος εφαρμογής ασφάλειας βάσης δεδομένων.

Συνιστάται:

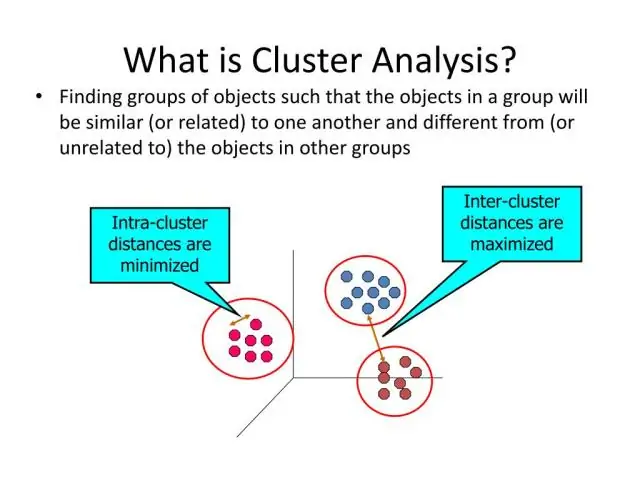

Ποιες είναι οι απαιτήσεις της ομαδοποίησης στην εξόρυξη δεδομένων;

Οι κύριες απαιτήσεις που πρέπει να ικανοποιεί ένας αλγόριθμος ομαδοποίησης είναι: επεκτασιμότητα. ασχολείται με διαφορετικούς τύπους ιδιοτήτων· Ανακάλυψη συστάδων με αυθαίρετο σχήμα. ελάχιστες απαιτήσεις για γνώσεις τομέα για τον προσδιορισμό των παραμέτρων εισόδου. ικανότητα αντιμετώπισης του θορύβου και των ακραίων στοιχείων

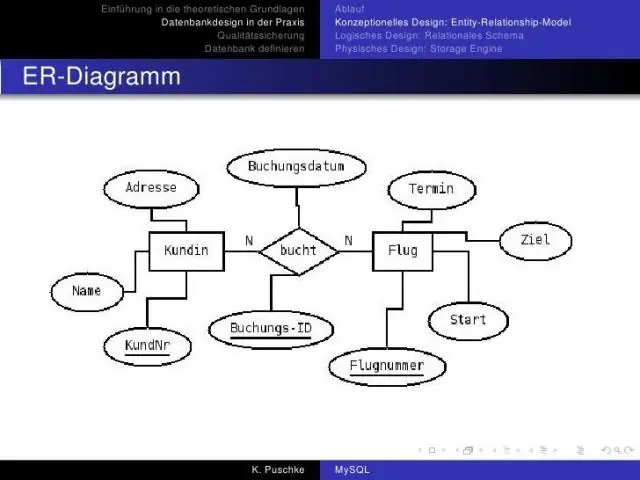

Τι είναι ο σχεδιασμός λογικής βάσης δεδομένων και ο σχεδιασμός φυσικής βάσης δεδομένων;

Η μοντελοποίηση λογικής βάσης δεδομένων περιλαμβάνει: ERD, διαγράμματα επιχειρηματικής διαδικασίας και τεκμηρίωση σχολίων χρηστών. λαμβάνοντας υπόψη ότι η μοντελοποίηση της φυσικής βάσης δεδομένων περιλαμβάνει· διάγραμμα μοντέλου διακομιστή, τεκμηρίωση σχεδιασμού βάσης δεδομένων και τεκμηρίωση ανατροφοδότησης χρήστη

Ποιες είναι οι εκδόσεις της βάσης δεδομένων Oracle;

Οι κύριες εκδόσεις της Oracle, με τα πιο πρόσφατα σετ ενημερώσεων κώδικα είναι: Oracle 6: 6.0. 17 - 6,2. Oracle 7: 7.0. 12 - 7,3. 4.5. Oracle 8: 8.0. 3 - 8,0. Oracle 8i: 8.1. 5,0 - 8,1. Oracle 9i Έκδοση 1: 9.0. 1,0 - 9,0. Oracle 9i Έκδοση 2: 9.2. 0,1 - 9,2. Oracle 10g Έκδοση 1: 10.1. 0,2 - 10,1. Oracle 10g Έκδοση 2: 10.2. 0,1 - 10,2

Τι είναι το πλήρες αντίγραφο ασφαλείας της βάσης δεδομένων;

Ένα πλήρες αντίγραφο ασφαλείας βάσης δεδομένων δημιουργεί αντίγραφα ασφαλείας ολόκληρης της βάσης δεδομένων. Αυτό περιλαμβάνει μέρος του αρχείου καταγραφής συναλλαγών, έτσι ώστε η πλήρης βάση δεδομένων να μπορεί να ανακτηθεί μετά την επαναφορά ενός πλήρους αντιγράφου ασφαλείας βάσης δεδομένων. Τα πλήρη αντίγραφα ασφαλείας της βάσης δεδομένων αντιπροσωπεύουν τη βάση δεδομένων τη στιγμή που ολοκληρώθηκε το αντίγραφο ασφαλείας

Ποιες είναι οι δύο βασικές απαιτήσεις για την εγγραφή ελέγχων του SQL Server στο αρχείο καταγραφής ασφαλείας των Windows;

Υπάρχουν δύο βασικές απαιτήσεις για την εγγραφή ελέγχων διακομιστή SQL Server στο αρχείο καταγραφής ασφαλείας των Windows: Η ρύθμιση πρόσβασης αντικειμένου ελέγχου πρέπει να ρυθμιστεί για την καταγραφή των συμβάντων. Ο λογαριασμός στον οποίο εκτελείται η υπηρεσία SQL Server πρέπει να έχει το δικαίωμα δημιουργίας ελέγχων ασφαλείας για εγγραφή στο αρχείο καταγραφής ασφαλείας των Windows