- Συγγραφέας Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Τελευταία τροποποίηση 2025-01-22 17:22.

Σύμφωνα με το Το ελάχιστο απαραίτητο πρότυπο HIPAA , HIPAA -Οι καλυπτόμενες οντότητες απαιτείται να καταβάλλουν εύλογες προσπάθειες για να διασφαλίσουν ότι η πρόσβαση στο PHI περιορίζεται σε το ελάχιστο απαραίτητο πληροφορίες για την επίτευξη του επιδιωκόμενου σκοπού μιας συγκεκριμένης χρήσης, αποκάλυψης ή αιτήματος.

Τότε, τι σημαίνει το ελάχιστο απαραίτητο πρότυπο και πότε εφαρμόζεται;

ο ελάχιστο απαραίτητο πρότυπο γενικά απαιτεί από μια καλυπτόμενη οντότητα -και τώρα, τους επιχειρηματικούς συνεργάτες- να καταβάλλουν εύλογες προσπάθειες για να περιορίσουν την πρόσβαση στο PHI σε εκείνα τα άτομα που χρειάζονται πρόσβαση στο PHI για να ασκήσουν τα καθήκοντά τους και να γνωστοποιήσουν εύλογα μόνο ένα ποσό PHI απαραίτητη για την επίτευξη του σκοπού οποιασδήποτε συγκεκριμένης χρήσης ή

Στη συνέχεια, το ερώτημα είναι, ποιο είναι το ελάχιστο απαραίτητο όπως ορίζεται από το Hipaa; Σύμφωνα με το Το ελάχιστο απαραίτητο HIPAA οι τυπικές, καλυπτόμενες οντότητες πρέπει να καταβάλλουν εύλογες προσπάθειες για να διασφαλίσουν ότι η πρόσβαση σε προστατευμένες πληροφορίες υγείας (PHI) είναι περιορισμένη, σύμφωνα με HIPAA Κανόνας απορρήτου, στο ελάχιστο ποσότητα πληροφοριών απαραίτητη να εκπληρώσει ή να ικανοποιήσει τον επιδιωκόμενο σκοπό μιας συγκεκριμένης αποκάλυψης, αιτήματος ή

Κατά συνέπεια, ποιος είναι ο ελάχιστος απαραίτητος κανόνας;

ο το ελάχιστο απαραίτητο Το πρότυπο απαιτεί από τις καλυπτόμενες οντότητες να αξιολογούν τις πρακτικές τους και να βελτιώνουν τις διασφαλίσεις απαιτείται για τον περιορισμό της περιττής ή ακατάλληλης πρόσβασης και αποκάλυψης προστατευόμενων πληροφοριών υγείας.

Ποιο είναι ένα παράδειγμα κατάστασης που εξαιρείται από τον ελάχιστο απαραίτητο κανόνα;

Ένας αναίσθητος άνδρας μεταφέρεται στο τμήμα επειγόντων περιστατικών και δεν κατέστη δυνατή η επικοινωνία με πλησιέστερους συγγενείς. Η νοσοκόμα του βρίσκει στο πορτοφόλι του μια εκπτωτική κάρτα από το φαρμακείο σας και σας καλεί για να ζητήσει μια λίστα με τα φάρμακα που παίρνει ο άντρας.

Συνιστάται:

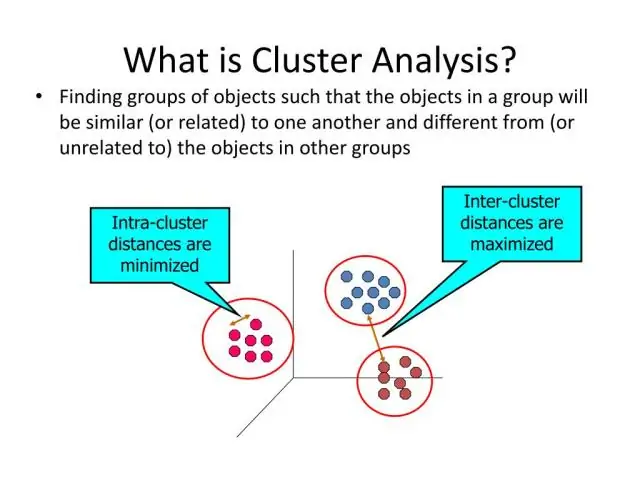

Ποιες είναι οι απαιτήσεις της ομαδοποίησης στην εξόρυξη δεδομένων;

Οι κύριες απαιτήσεις που πρέπει να ικανοποιεί ένας αλγόριθμος ομαδοποίησης είναι: επεκτασιμότητα. ασχολείται με διαφορετικούς τύπους ιδιοτήτων· Ανακάλυψη συστάδων με αυθαίρετο σχήμα. ελάχιστες απαιτήσεις για γνώσεις τομέα για τον προσδιορισμό των παραμέτρων εισόδου. ικανότητα αντιμετώπισης του θορύβου και των ακραίων στοιχείων

Ποιες είναι οι δύο κύριες απαιτήσεις λογισμικού για την ανάπτυξη Android;

Απαιτήσεις συστήματος για την ανάπτυξη Android; Υπολογιστής με Windows/Linux/Mac. Το λειτουργικό σύστημα είναι η ψυχή του υπολογιστή. Προτεινόμενος επεξεργαστής. Περισσότεροι από τους προγραμματιστές i3, i5 ή i7 θα πρέπει να ανησυχούν για την ταχύτητα του επεξεργαστή και τον αριθμό των πυρήνων. IDE (Eclipse ή Android Studio) Android SDK. Ιάβα. συμπέρασμα

Ποιες είναι οι ελάχιστες απαιτήσεις ευρυζωνικής ταχύτητας για κάμερες συναγερμού COM;

Οι συσκευές βίντεο συνιστώμενου εύρους ζώνης Alarm.com χρησιμοποιούν κυρίως ταχύτητα μεταφόρτωσης, σε αντίθεση με την ταχύτητα λήψης. Συνήθως, το Alarm.com συνιστά απεριόριστη ευρυζωνική σύνδεση τουλάχιστον 0,25 Mbps ειδικής ταχύτητας μεταφόρτωσης ανά συσκευή βίντεο

Ποιες είναι οι δύο βασικές απαιτήσεις για την εγγραφή ελέγχων του SQL Server στο αρχείο καταγραφής ασφαλείας των Windows;

Υπάρχουν δύο βασικές απαιτήσεις για την εγγραφή ελέγχων διακομιστή SQL Server στο αρχείο καταγραφής ασφαλείας των Windows: Η ρύθμιση πρόσβασης αντικειμένου ελέγχου πρέπει να ρυθμιστεί για την καταγραφή των συμβάντων. Ο λογαριασμός στον οποίο εκτελείται η υπηρεσία SQL Server πρέπει να έχει το δικαίωμα δημιουργίας ελέγχων ασφαλείας για εγγραφή στο αρχείο καταγραφής ασφαλείας των Windows

Ποιες είναι οι απαιτήσεις του IoT;

Οι βασικές απαιτήσεις για οποιαδήποτε λύση ασφάλειας IoT είναι: Ασφάλεια συσκευών και δεδομένων, συμπεριλαμβανομένου του ελέγχου ταυτότητας συσκευών και του απορρήτου και της ακεραιότητας των δεδομένων. Υλοποίηση και εκτέλεση λειτουργιών ασφαλείας σε κλίμακα IoT. Ικανοποίηση απαιτήσεων και αιτημάτων συμμόρφωσης. Ικανοποίηση απαιτήσεων απόδοσης σύμφωνα με την περίπτωση χρήσης